Il concetto di cloud computing si riferisce in generale all’uso di risorse IT ospitate esternamente online, e può riguardare l’archiviazione, l’hardware e il software. Il cloud computing offre agli utenti l’accesso alle risorse informatiche da qualsiasi luogo con scalabilità immediata e rapida implementazione, risultando così ampiamente utilizzato sia dalle aziende che dagli utenti individuali.

La sicurezza cloud comprende le pratiche, i principi, le salvaguardie e le tecnologie che mantengono sicuri i dati nel cloud e aiutano a proteggere le infrastrutture cloud.

Distinzioni del Cloud Computing

Le strategie di sicurezza cloud dipendono fortemente dal tipo specifico di tecnologia cloud utilizzata. Le quattro categorie di base del cloud computing sono:

- Servizi cloud pubblici – Queste infrastrutture cloud includono infrastructure-as-a-service (IaaS), software as a service (SaaS) e platform-as-a-service (PaaS).

- Servizi cloud privati da provider cloud pubblici – Questi includono servizi cloud personali offerti da operatori terzi.

- Servizi cloud privati gestiti da personale interno – Queste soluzioni prevedono che i team interni gestiscano un’architettura di sistemi cloud virtuali sotto il loro controllo.

- Servizi cloud ibridi – Questi possono essere una combinazione di servizi cloud pubblici e privati per la gestione dei dati definita da costi, accesso e sicurezza. Saranno gestiti da team interni in sinergia con fornitori di servizi cloud esterni.

Mentre in passato le politiche IT della maggior parte delle aziende prevedevano che i dati restassero confinati in una rete interna limitata, il cloud computing comporta che dati e operazioni vengano spesso affidati a terze parti. Per questo motivo, è fondamentale acquisire una chiara comprensione degli obblighi di sicurezza che ciò comporta per le vostre pratiche di cloud computing.

Tipi di soluzioni per la sicurezza cloud

Diamo un’occhiata ad alcuni tipi chiave di soluzioni di sicurezza cloud e forniamo alcuni esempi per ciascuno:

| Tipo di Soluzione di Sicurezza | Descrizione | Casi d’Uso |

| Gestione delle Identità e degli Accessi (IAM) | Controlla chi può accedere a risorse e servizi nel cloud. | Gestione dei permessi utente, assicurando che solo gli utenti autorizzati accedano ai dati sensibili |

| Crittografia dei Dati | Protegge i dati convertendoli in un formato sicuro. | Messa in sicurezza dei dati sensibili in transito e a riposo, conformità alle normative sulla protezione dei dati |

| Sistemi di Rilevamento e Prevenzione delle Intrusioni (IDPS) | Monitora e protegge le reti da attività dannose. | Rilevamento e risposta agli attacchi informatici, prevenzione di accessi non autorizzati |

| Gestione delle Informazioni e degli Eventi di Sicurezza (SIEM) | Fornisce analisi in tempo reale degli alert di sicurezza generati da applicazioni e hardware di rete. | Centralizzazione dei log degli eventi di sicurezza, identificazione e risposta agli incidenti di sicurezza |

| Sicurezza degli Endpoint | Protegge i dispositivi che accedono al cloud dalle minacce di sicurezza. | Protezione di laptop, dispositivi mobili e altri endpoint che accedono ai servizi cloud |

| Gestione della Conformità | Garantisce che gli ambienti cloud soddisfino gli standard di settore e i requisiti normativi. | Audit e reportistica per la conformità alle normative, mantenimento degli standard di sicurezza |

| Prevenzione della Perdita dei Dati (DLP) | Previene la condivisione o la fuga non autorizzata di dati sensibili. | Protezione delle informazioni sensibili dalla condivisione all’esterno dell’organizzazione, conformità alle leggi sulla privacy dei dati |

Divisione dei requisiti di sicurezza cloud

La grande maggioranza dei provider di servizi cloud dispone di misure di sicurezza proprietarie per garantire l’integrità delle proprie operazioni, poiché qualsiasi operatore cloud con una reputazione di scarsa sicurezza perderà rapidamente la sua posizione sul mercato. Tuttavia, a causa della natura decentralizzata del cloud computing, queste aziende hanno scarso controllo sulle circostanze riguardanti dove e come i loro clienti accedono ai servizi.

I clienti stessi possono compromettere la sicurezza dei loro account cloud tramite configurazioni errate, cattiva gestione dei dati e abitudini di accesso non sicure. Ogni tipologia di servizio ha la propria definizione di sicurezza che i clienti devono soddisfare:

- Software-as-a-service – I clienti sono responsabili della protezione dei propri dati e dell’accesso.

- Platform-as-a-service – I clienti sono responsabili della protezione dei dati, dell’accesso e delle applicazioni.

- Infrastructure-as-a-service – I clienti sono responsabili della protezione dei dati, dell’accesso degli utenti, delle applicazioni, dei software operativi, e dell’attività della rete virtuale.

Tutti i servizi cloud pubblici attribuiscono ai clienti una certa responsabilità per la protezione dei propri dati e la designazione degli accessi. Senza una sicurezza dei dati completa, è impossibile sfruttare appieno i benefici offerti dal cloud. Le aziende che desiderano adottare prodotti SaaS ben noti come Salesforce o Microsoft Office devono prima considerare le misure necessarie per garantire che l’organizzazione soddisfi le proprie responsabilità in materia di sicurezza.

Allo stesso modo, le imprese che intendono acquisire prodotti IaaS come Microsoft Azure o Amazon Web Services dovranno adottare una politica di sicurezza più attenta, che tenga conto anche delle problematiche legate alla sicurezza delle applicazioni, al traffico di rete e ai software operativi, poiché un maggior numero di servizi comporta anche l’aumento delle potenziali vulnerabilità di sicurezza.

Problemi di sicurezza del cloud

Poiché i servizi cloud pubblici si basano su operazioni di terze parti, emergono sfide particolari quando si considera come mantenere i dati al sicuro durante la trasmissione da e verso il cloud. Queste includono:

- Visibilità dei dati nel cloud – Spesso, i servizi cloud vengono accessibili da reti esterne al controllo diretto dell’azienda tramite dispositivi non di proprietà dell’azienda stessa, il che significa che il personale IT deve essere in grado di visualizzare l’attività su una connessione cloud invece di monitorare il traffico su una rete interna tradizionale.

- Controllo dei dati nel cloud – Quando si lavora con soluzioni cloud di terze parti, il personale IT non ha lo stesso livello di controllo che avrebbe normalmente nella gestione di server e applicazioni locali. Queste limitazioni sono insite nell’utilizzo dei servizi cloud e non c’è modo per i clienti di accedere a hardware IT fisico.

- Accesso ai dati nel cloud – Sebbene i clienti possano utilizzare applicazioni e file online, configurare i permessi di accesso come di consueto non è possibile. Gli utenti possono accedere all’infrastruttura cloud da qualsiasi dispositivo dotato di connessione a internet, il che ha anche portato all’affermazione di soluzioni BYOD (bring-your-own-device). L’influenza che si può avere sulla sicurezza dell’accesso a questi servizi è completamente limitata alle misure messe a disposizione dal proprio fornitore cloud, il cui personale ha anche la possibilità di sovrascrivere i vostri accessi.

- Conformità dei dati nel cloud – I servizi di cloud computing presentano alle organizzazioni ulteriori sfide in materia di conformità e regolamentazione. Le configurazioni cloud potrebbero dover rispettare gli standard prescritti da enti esterni come PCI e HIPAA, oltre a soddisfare le aspettative di dipartimenti interni, stakeholder e clienti. Qualsiasi soluzione cloud dovrebbe inoltre essere implementata secondo le procedure appropriate di gestione del rischio.

- Errata configurazione – Il mantenimento dell’integrità nella sicurezza dei servizi cloud ricade spesso sui clienti, in particolare per quanto riguarda la loro configurazione dei servizi stessi. La ricerca indica che solo il 26% delle aziende che utilizzano IaaS è in grado di effettuare auditing per errori di configurazione su questi servizi. Tali errori spesso spalancano la porta a violazioni della sicurezza dei servizi cloud consentendo l’accesso non autorizzato da parte di terzi. Gli studi dimostrano inoltre che il 99% dei clienti non riesce a rilevare errori di configurazione nella propria infrastruttura IaaS.

- Recupero dei dati nel cloud – Qualsiasi strategia interna di cybersicurezza deve prevedere piani di contingenza per mitigare gli effetti di eventuali violazioni dei servizi cloud. Un tale piano dovrebbe includere processi e risorse adeguate per il recupero di dati persi o compromessi, in modo da consentire all’azienda di continuare a operare proteggendo il business dalle minacce più gravi.

- Rischi interni – Mentre la protezione di un’azienda dalle violazioni esterne ai servizi cloud dovrebbe essere prioritaria, è altrettanto importante tutelare queste soluzioni dalla possibilità di sfruttamento da parte di dipendenti infedeli all’interno dell’azienda. Un recente rapporto sull’Adozione e Rischio del Cloud pubblicato da McAfee suggerisce che fino all’85% delle organizzazioni presenta attività che potrebbero indicare violazioni interne alla sicurezza.

Perché la sicurezza cloud è vitale?

La sicurezza dei dati è una preoccupazione comune tra i clienti del cloud, molti dei quali ritengono che i propri dati siano meno a rischio quando sono archiviati su infrastrutture IT locali. In realtà, questa è una percezione errata, poiché i provider cloud generalmente offrono una base di misure di sicurezza più elevata e hanno un budget proporzionalmente maggiore destinato alle risorse per la sicurezza. Inoltre, l’archiviazione cloud offre una maggiore resilienza contro virus e altri malware che possono spesso aggirare la sicurezza, relativamente più debole, delle reti locali.

Mantenere la sicurezza dell’archiviazione cloud non dipende solo dalle misure proprietarie adottate dai provider di servizi cloud. Anche i clienti stessi devono adottare le misure necessarie per proteggere l’accesso e assicurarsi che i dispositivi utilizzati per accedere al cloud non presentino vulnerabilità di sicurezza.

Nella scelta di un provider di servizi cloud, è fondamentale scegliere un’azienda che ponga la sicurezza dei dati come priorità e che sia anche in grado di attenuare i rischi derivanti da errori del personale o dell’IT. Poiché sempre più servizi cloud si integrano con reti pubbliche, lo svantaggio è che il numero potenziale di vulnerabilità aumenta di conseguenza. Tuttavia, con i giusti processi di sicurezza in atto, i clienti possono sfruttare la potenza del cloud computing riducendo al minimo i rischi.

Perché utilizzare l’archiviazione cloud?

Ogni giorno, sempre più organizzazioni stanno approfittando dei vantaggi dei servizi di cloud computing rispetto alle tradizionali risorse IT locali. Alcuni di questi motivi includono:

- Costo Per la maggior parte delle aziende, l’archiviazione cloud offre un’infrastruttura dinamica per l’archiviazione dei dati senza la necessità di acquistare e mantenere una rete di server locale.

- Resilienza Poiché i dati salvati sul cloud sono distribuiti su server remoti, rimarranno al sicuro in caso di minacce locali come blackout, incendi negli edifici e attacchi malware locali.

- Flessibilità I servizi di archiviazione cloud offrono tanto o poco spazio quanto necessario, in base alle esigenze in tempo reale della tua organizzazione. Questo ti permette di scalare tutta la tua infrastruttura cloud con la massima efficienza.

- Facilità di Accesso I servizi cloud sono disponibili su qualsiasi piattaforma con una connessione internet adeguata, permettendoti di decentralizzare la tua infrastruttura IT in modo flessibile e ad hoc.

Come vengono protetti i dati nel cloud?

Quando carichi i tuoi dati nel cloud, il provider conserverà più copie degli stessi su diversi server in località geograficamente distinte. Questi siti di server sono dotati di avanzati sistemi antincendio e generatori di corrente di backup per garantire la sicurezza fisica dei server, insieme ad altri sistemi di sicurezza per proteggere i dati da errori o comportamenti scorretti dei dipendenti. Dal punto di accesso del cliente, i processi di autenticazione attraverso dettagli di login come password e nomi utente, oltre a funzionalità come la verifica in due passaggi, aiutano a mantenere la sicurezza.

Nel mezzo si trova il tunnel dei dati tra il tuo dispositivo e i server del provider cloud. Questo rappresenta un’altra area potenziale di vulnerabilità contro le violazioni dei dati ma, fortunatamente, la crittografia dei file aiuta a garantire la sicurezza durante questo processo. La crittografia end-to-end si riferisce al processo di cifratura delle informazioni dei file in transito tra due dispositivi, in cui i dati vengono ricostruiti solo sul dispositivo del destinatario. Questo processo è abilitato da chiavi di crittografia pubblica-privata, spesso indicate come crittografia asimmetrica.

Il software di crittografia cloud dell’azienda utilizzerà chiavi pubbliche per crittografare un file, ma solo la chiave privata unica su un dispositivo dell’utente sarà in grado di ricostruire i file. Questo aiuta a mantenere l’archiviazione cloud più sicura e criptata, anche durante il transito attraverso reti che potrebbero non essere completamente sicure. Non tutti i provider di storage cloud offrono i più elevati livelli di crittografia end-to-end. Tuttavia, esistono soluzioni alternative che gli utenti possono adottare per fornire un ulteriore livello di crittografia end-to-end su qualsiasi servizio cloud desiderino utilizzare.

Come aumentare la sicurezza dell’archiviazione cloud: CloudMounter

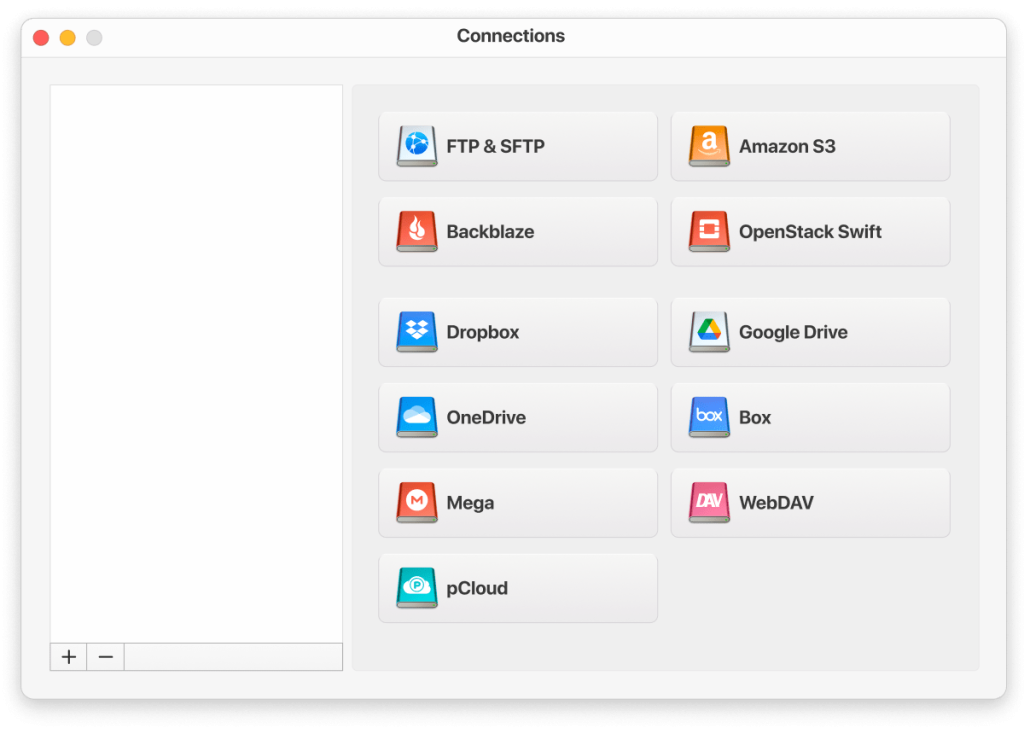

Per garantire la sicurezza del tuo cloud storage, gli utenti possono scegliere un gestore di archiviazione cloud leader come CloudMounter per fornire i necessari livelli aggiuntivi di protezione. CloudMounter vanta compatibilità con tutti i principali fornitori di cloud storage come Dropbox, Google Drive, Amazon S3, OpenStack Swift, Backblaze B2, MEGA e altri, insieme a protocolli come FTP, FTPS, SFTP e WebDAV.

CloudMounter offre una funzione “mounting” intuitiva, grazie alla quale gli account di archiviazione cloud vengono presentati proprio come unità locali in Finder, permettendoti di gestire tutti i tuoi diversi account cloud tramite un’unica interfaccia.

Per quanto riguarda la sicurezza, CloudMounter ti copre da ogni rischio. Il servizio utilizza la crittografia AES-256 bit per tutte le tue attività di trasferimento file, offrendo una protezione di alto livello in ogni momento, indipendentemente dal servizio di archiviazione cloud che utilizzi. Basta creare una password sull’archiviazione e la chiave di crittografia verrà custodita nel Portachiavi MacOS.

Il risultato è che chiunque tenti di violare i tuoi file durante il trasferimento vedrà solo informazioni incomprensibili, che possono essere decifrate solo con la tua specifica chiave di crittografia. Il team dietro CloudMounter lavora costantemente a nuovi modi per migliorare il servizio, che continuerà ad aggiornarsi per restare compatibile con le soluzioni di archiviazione cloud più recenti.

Suggerimenti di base per la sicurezza informatica

Le pratiche standard di cybersecurity non devono essere trascurate. Quindi, se vuoi massimizzare la tua sicurezza, segui queste raccomandazioni:

- Usa password robuste. Se utilizzi una combinazione di lettere, numeri e caratteri speciali, la tua password sarà più difficile da decifrare.

- Proteggi il tuo gestore di password. Assicurati che il tuo gestore di password sia protetto da una password principale forte.

- Esegui regolarmente il backup dei tuoi dati, così da poterli ripristinare completamente in caso di guasto del cloud.

- Modifica i tuoi diritti di accesso in modo che nessuna persona o dispositivo possa accedere a tutti i tuoi dati, a meno che non sia necessario.

- Evita di accedere ai dati tramite reti Wi-Fi pubbliche, soprattutto se non utilizzano un’autenticazione forte.

Conclusione

Grazie alla sua flessibilità e facilità d’uso, l’archiviazione cloud offre agli utenti molti vantaggi rispetto all’affidamento sull’archiviazione locale tradizionale, poiché permette di accedere ai propri dati ovunque e in qualsiasi momento da uno smartphone o da un portatile. Tuttavia, con un numero crescente di account accessibili da diversi dispositivi, aumentano anche le potenziali minacce alla sicurezza.

Con CloudMounter, però, i tuoi file restano protetti in ogni fase del processo di archiviazione cloud. Misure di crittografia avanzate, combinate con un’interfaccia di gestione file intuitiva, permettono agli utenti di utilizzare l’archiviazione cloud mantenendo lontani accessi non autorizzati. Se vuoi sfruttare i vantaggi del cloud con la tranquillità di sapere che tutti i tuoi file sono sicuri e privati, prova CloudMounter.

Domande frequenti

Poiché l’archiviazione cloud può essere accessibile da qualsiasi browser o dispositivo connesso a Internet, gli utenti sono esposti a un rischio maggiore di furto delle credenziali di accesso o di lasciare gli account aperti su dispositivi diversi. La sicurezza dell’archiviazione cloud dipende anche dall’integrità della rete della connessione Internet che si utilizza per accedere ai propri file.

Man mano che sempre più utenti utilizzano l’archiviazione cloud, essa diventa un bersaglio più grande per gli hacker. Gli hacker non devono necessariamente violare la sicurezza dell’archiviazione cloud affinché i tuoi dati vengano compromessi: basta che uno dei tuoi dispositivi venga hackerato perché i criminali informatici abbiano accesso ai tuoi dati di accesso, come dimostrano molte storie di fughe di dati ad alto profilo.

I principali provider di cloud generalmente vantano la migliore sicurezza. La sicurezza di Google Drive è probabilmente lo standard d’oro per i servizi di archiviazione cloud, ma anche la sicurezza di Dropbox e Amazon S3 sono complete.