Das Konzept des Cloud-Computings bezieht sich im Allgemeinen auf die Nutzung extern gehosteter IT-Ressourcen über das Internet und kann sich auf Speicher, Hardware und Software beziehen. Cloud-Computing bietet Nutzern Zugang zu Computing-Ressourcen von überall aus mit sofortiger Skalierbarkeit und schneller Bereitstellung, was zu einer weitverbreiteten Nutzung sowohl durch Unternehmen als auch durch einzelne Nutzer führt.

Cloud-Sicherheit umfasst die Praktiken, Prinzipien, Schutzmaßnahmen und Technologien, die dafür sorgen, dass Clouddaten sicher genutzt werden können und Cloud-Infrastrukturen geschützt bleiben.

Cloud-Computing-Unterscheidungen

Cloud-Sicherheitsstrategien hängen stark von der jeweiligen Art der verwendeten Cloud-Technologie ab. Die vier grundlegenden Kategorien des Cloud-Computings sind:

- Öffentliche Cloud-Dienste – Diese Cloud-Infrastrukturen umfassen Infrastructure-as-a-Service (IaaS), Software-as-a-Service (SaaS) und Platform-as-a-Service (PaaS).

- Private Cloud-Dienste von öffentlichen Cloud-Anbietern – Diese beinhalten persönliche Cloud-Dienste, die von Drittanbietern bereitgestellt werden.

- Private Cloud-Dienste, die von internem Personal betrieben werden – Bei diesen Lösungen betreiben interne Teams eine Architektur von virtuellen Cloud-Systemen unter ihrer eigenen Kontrolle.

- Hybrid-Cloud-Dienste – Diese können eine Kombination aus öffentlichen und privaten Cloud-Diensten für das Datenmanagement sein, das durch Kosten, Zugriff und Sicherheit definiert wird. Sie werden von internen Teams in Zusammenarbeit mit externen Cloud-Dienstleistern verwaltet.

Während früher die IT-Richtlinien der meisten Unternehmen vorsahen, dass Daten in einem begrenzten internen Netzwerk aufbewahrt werden, erfordert Cloud-Computing, dass Daten und Betriebsabläufe häufig Dritten anvertraut werden. Daher ist es entscheidend, ein genaues Verständnis der Sicherheitsanforderungen zu entwickeln, die diese Verantwortung für Ihre Cloud-Computing-Praxis mit sich bringt.

Arten von Cloud-Sicherheitslösungen

Werfen wir einen Blick auf einige wichtige Arten von Cloud-Sicherheitslösungen und geben Beispiele für jede:

| Art der Sicherheitslösung | Beschreibung | Anwendungsfälle |

| Identitäts- und Zugriffsmanagement (IAM) | Steuert, wer auf Ressourcen und Dienste in der Cloud zugreifen darf. | Verwaltung von Benutzerberechtigungen, Sicherstellung, dass nur autorisierte Benutzer auf sensible Daten zugreifen |

| Datenverschlüsselung | Schützt Daten, indem sie in ein sicheres Format umgewandelt werden. | Absicherung sensibler Daten bei Übertragung und Speicherung, Einhaltung von Datenschutzbestimmungen |

| Einbruchserkennungs- und Abwehrsysteme (IDPS) | Überwacht und schützt Netzwerke vor böswilligen Aktivitäten. | Erkennung und Reaktion auf Cyberangriffe, Verhinderung unbefugten Zugriffs |

| Sicherheitsinformations- und Ereignismanagement (SIEM) | Bietet Echtzeitanalyse von Sicherheitsalarmen, die von Anwendungen und Netzwerkhardware generiert werden. | Zentralisierung von Sicherheitsereignisprotokollen, Identifizierung und Reaktion auf Sicherheitsvorfälle |

| Endpunktsicherheit | Schützt Geräte, die auf die Cloud zugreifen, vor Sicherheitsbedrohungen. | Absicherung von Laptops, mobilen Geräten und anderen Endgeräten, die auf Cloud-Dienste zugreifen |

| Compliance-Management | Stellt sicher, dass Cloud-Umgebungen den Industriestandards und regulatorischen Anforderungen entsprechen. | Auditierung und Berichterstattung zur Einhaltung von Vorschriften, Aufrechterhaltung von Sicherheitsstandards |

| Datenschutz und -verlustprävention (DLP) | Verhindert die unbefugte Weitergabe oder den Verlust sensibler Daten. | Schutz sensibler Informationen vor Weitergabe außerhalb der Organisation, Einhaltung von Datenschutzgesetzen |

Abteilung für Cloud-Sicherheitsanforderungen

Die überwiegende Mehrheit der Cloud-Dienstanbieter verfügt über proprietäre Sicherheitsmaßnahmen, um die Integrität ihrer Abläufe zu gewährleisten, da jeder Cloud-Betreiber mit einem Ruf für schwache Sicherheit seine Marktposition schnell verlieren würde. Aufgrund der dezentralen Natur des Cloud-Computings haben diese Unternehmen jedoch nur wenig Kontrolle über die Umstände, unter denen und wie ihre Kunden auf ihre Dienste zugreifen.

Kunden selbst können die Sicherheit ihrer Cloud-Konten durch schlechte Konfiguration, mangelhafte Datenverwaltung und unsichere Zugriffsgewohnheiten gefährden. Jeder Servicetyp hat seine eigene Definition von Sicherheit, die die Kunden erfüllen müssen:

- Software-as-a-Service – Kunden sind dafür verantwortlich, ihre Daten und den Zugriff darauf zu schützen.

- Platform-as-a-Service – Kunden sind dafür verantwortlich, Daten, Zugriff und Apps zu schützen.

- Infrastructure-as-a-Service – Kunden sind dafür verantwortlich, Daten, Benutzerzugriffe, Anwendungen, Betriebssystemsoftware und virtuelle Netzwerkaktivitäten zu schützen.

Alle Public-Cloud-Services übertragen den Kunden eine gewisse Verantwortung für den Schutz ihrer Daten und die Vergabe von Zugriffsrechten auf ihre Daten. Ohne umfassende Datensicherheit ist es unmöglich, die Vorteile der Cloud wirklich auszuschöpfen. Unternehmen, die bekannte SaaS-Produkte wie Salesforce oder Microsoft Office einführen möchten, müssen zunächst die Maßnahmen in Betracht ziehen, die erforderlich sind, um sicherzustellen, dass ihr Unternehmen seinen Sicherheitsverpflichtungen nachkommt.

Ebenso benötigen Unternehmen, die IaaS-Produkte wie Microsoft Azure oder Amazon Web Services einsetzen möchten, eine durchdachtere Sicherheitsrichtlinie, die auch Aspekte wie App-Sicherheit, Netzwerkverkehr und Betriebssystemsoftware berücksichtigt, da mit einer größeren Anzahl von Diensten auch die Anzahl potenzieller Sicherheitslücken steigt.

Bedenken hinsichtlich Cloud-Sicherheit

Da öffentliche Cloud-Dienste auf Drittanbieter-Betrieb basieren, ergeben sich besondere Herausforderungen, wenn es darum geht, wie man Daten während der Übertragung in die Cloud und aus der Cloud schützt. Dazu gehören:

- Sichtbarkeit von Cloud-Daten – Häufig werden Clouddienste von Netzwerken außerhalb der direkten Kontrolle eines Unternehmens aus über Geräte genutzt, die dem Unternehmen nicht gehören. Das bedeutet, dass IT-Personal Aktivitäten auf einer Cloud-Verbindung überwachen muss, anstatt wie üblich den Verkehr im traditionellen internen Netzwerk zu beobachten.

- Kontrolle von Cloud-Daten – Bei der Nutzung von Cloud-Lösungen von Drittanbietern haben IT-Mitarbeiter nicht denselben Kontrollgrad wie bei der Verwaltung von lokalen Servern und Anwendungen. Diese Einschränkungen sind im Umgang mit Cloud-Diensten inhärent, und die Kunden haben keinerlei Möglichkeit, auf physische IT-Hardware zuzugreifen.

- Zugriff auf Cloud-Daten – Während Kunden Anwendungen und Dateien online nutzen können, ist die Konfiguration von Zugriffsberechtigungen nach gewohnter Art nicht möglich. Nutzer können von jedem Gerät mit Internetzugang auf die Cloud-Infrastruktur zugreifen, was auch zur Entwicklung von Bring-Your-Own-Device (BYOD)-Lösungen geführt hat. Der Einfluss, den Sie auf die Sicherheit des Zugriffs auf diese Dienste haben, ist völlig auf die von Ihrem Cloud-Anbieter bereitgestellten Maßnahmen beschränkt, dessen Personal zudem die Möglichkeit hat, Ihren eigenen Zugriff zu überschreiben.

- Cloud-Daten-Compliance – Cloud Computing Dienste stellen Organisationen vor zusätzliche Herausforderungen im Bereich Compliance und Regulierung. Ihre Cloud-Konfigurationen müssen gegebenenfalls den gesetzlichen Standards externer Organisationen wie PCI und HIPAA entsprechen und zugleich die Erwartungen interner Abteilungen, Stakeholder und Kunden erfüllen. Alle Cloud-Lösungen sollten auch entsprechend der passenden Risikomanagement-Verfahren implementiert werden.

- Fehlkonfiguration – Die Aufrechterhaltung der Integrität der Sicherheit von Cloud-Diensten liegt oft in der Verantwortung der Kunden, insbesondere in Bezug auf deren Konfiguration. Untersuchungen zeigen, dass nur etwa 26% der Unternehmen, die IaaS nutzen, in der Lage sind, diese Dienste auf Fehlkonfigurationen zu überprüfen. Solche Fehler öffnen häufig die Tür für Sicherheitsverletzungen bei Cloud-Diensten, indem sie unbefugten Zugriff durch Dritte ermöglichen. Weiterhin zeigen Studien, dass 99% der Kunden Konfigurationsfehler in ihrer IaaS-Infrastruktur nicht erkennen.

- Wiederherstellung von Cloud-Daten – Jede interne Cybersicherheitsstrategie muss Notfallpläne vorsehen, um die Auswirkungen von Sicherheitsverletzungen in Cloud-Diensten abzuschwächen. Ein solcher Notfallplan sollte Prozesse und geeignete Ressourcen zur Wiederherstellung verlorener oder kompromittierter Daten bereitstellen, damit ein Unternehmen weiterhin funktionsfähig bleibt und die größten Risiken vom Geschäft ferngehalten werden.

- Interne Risiken – Auch wenn der Schutz eines Unternehmens vor externen Angriffen auf Cloud-Dienste oberste Priorität haben sollte, ist es ebenfalls wichtig, diese Lösungen gegen potenzielle Ausnutzung durch untreue Mitarbeitende zu sichern. Ein aktuelles Cloud Adoption and Risk-Whitepaper von McAfee legt nahe, dass bei bis zu 85% der Organisationen Aktivitäten zu beobachten sind, die auf interne Sicherheitsverletzungen hindeuten könnten.

Warum ist Cloud-Sicherheit wichtig?

Datensicherheit ist ein häufiges Anliegen unter Cloud-Kunden, von denen viele glauben, dass ihre Daten bei Speicherung auf der lokalen IT-Infrastruktur einem geringeren Risiko ausgesetzt wären. Letztendlich ist dies ein Irrglaube, da Cloud-Anbieter in der Regel ein höheres Basisniveau an Sicherheitsmaßnahmen bieten und einen verhältnismäßig größeren Teil ihres Budgets für Sicherheitsressourcen ausgeben. Darüber hinaus weist die Cloud-Speicherung eine höhere Widerstandsfähigkeit gegen Viren und andere Schadsoftware auf, die oft die vergleichsweise schwächere Sicherheit lokaler Netzwerke durchdringen kann.

Die Sicherheit von Cloud-Speicher aufrechtzuerhalten, hängt von mehr als nur den proprietären Maßnahmen der Cloud-Service-Anbieter ab. Die Kunden selbst müssen die notwendigen Schritte unternehmen, um Zugriffe zu schützen und sicherzustellen, dass die für den Cloud-Zugriff verwendeten Geräte keine Sicherheitslücken aufweisen.

Bei der Auswahl eines Cloud-Service-Anbieters ist es entscheidend, ein Unternehmen zu wählen, das der Datensicherheit Priorität einräumt und das auch die Risiken durch Mitarbeiter- oder IT-Fehler minimiert. Da immer mehr Cloud-Dienste mit öffentlichen Netzwerken integriert werden, erhöht sich auch die Anzahl potenzieller Schwachstellen entsprechend. Mit den richtigen Sicherheitsprozessen können Kunden jedoch die Möglichkeiten des Cloud-Computings mit minimalem Risiko nutzen.

Warum Cloud-Speicher verwenden?

Täglich nutzen immer mehr Organisationen die Vorteile von Cloud-Computing-Diensten gegenüber herkömmlichen lokalen IT-Ressourcen. Einige dieser Gründe sind:

- Kosten Für die meisten Unternehmen bietet Cloud-Speicherung eine dynamische Dateninfrastruktur, ohne dass der Kauf und die Wartung eines lokalen Servernetzwerks erforderlich sind.

- Widerstandsfähigkeit Da auf der Cloud gesicherte Daten auf entfernte Server verteilt werden, bleiben sie auch bei lokalen Bedrohungen wie Stromausfällen, Gebäudebränden und lokalen Malware-Angriffen sicher.

- Flexibilität Cloud-Speicherdienste bieten so viel oder so wenig Speicherplatz, wie Sie benötigen, und passen sich den Echtzeit-Anforderungen Ihrer Organisation an. So können Sie Ihr gesamtes Cloud-Computing mit maximaler Effizienz skalieren.

- Zugänglichkeit Cloud-Dienste sind auf jeder Plattform mit ausreichender Internetverbindung verfügbar und ermöglichen es Ihnen, Ihre IT-Infrastruktur flexibel und dezentral bereitzustellen.

Wie werden Daten in der Cloud gesichert?

Wenn Sie Ihre Daten in die Cloud hochladen, speichert der Anbieter mehrere Kopien davon auf verschiedenen Servern an geografisch unterschiedlichen Standorten. Diese Serverstandorte verfügen über modernste Feuerlöschsysteme und Notstromaggregate, um die Sicherheit der Server vor physischen Schäden zu gewährleisten, sowie über weitere Sicherheitsmaßnahmen, um Daten vor Mitarbeiterfehlern oder -missbrauch zu schützen. Am Zugangspunkt des Kunden sorgen Authentifizierungsprozesse wie Anmeldedaten mit Passwörtern und Benutzernamen sowie Funktionen wie die Zwei-Faktor-Authentifizierung für zusätzliche Sicherheit.

Dazwischen liegt der Datentunnel zwischen Ihrem Gerät und den Servern des Cloud-Anbieters. Dies stellt einen weiteren möglichen Schwachpunkt im Hinblick auf Datenverletzungen dar, aber zum Glück trägt die Datei-Verschlüsselung dazu bei, während dieses Prozesses die Sicherheit zu gewährleisten. Ende-zu-Ende-Verschlüsselung bezieht sich auf den Prozess, bei dem Dateiinformationen während der Übertragung zwischen zwei Geräten verschlüsselt werden und die Daten erst auf dem Gerät des Empfängers wiederhergestellt werden. Dieser Prozess wird durch öffentliche und private Verschlüsselungsschlüssel ermöglicht, oft als asymmetrische Kryptographie bezeichnet.

Die Cloud-Verschlüsselungssoftware des Unternehmens verwendet öffentliche Schlüssel, um eine Datei zu verschlüsseln, aber nur der einzigartige private Schlüssel auf dem Gerät des Benutzers kann die Dateien wieder rekonstruieren. Dies trägt dazu bei, das sicherste verschlüsselte Cloud-Speicherangebot aufrechtzuerhalten, selbst während der Übertragung über Netzwerke, die möglicherweise nicht vollständig sicher sind. Nicht alle Cloud-Speicheranbieter bieten die höchsten Standards der Ende-zu-Ende-Verschlüsselung. Es gibt jedoch alternative Lösungen, mit denen Nutzer eine Ebene der Ende-zu-Ende-Verschlüsselung für jeden gewünschten Cloud-Dienst hinzufügen können.

So steigern Sie die Sicherheit von Cloud-Speichern: CloudMounter

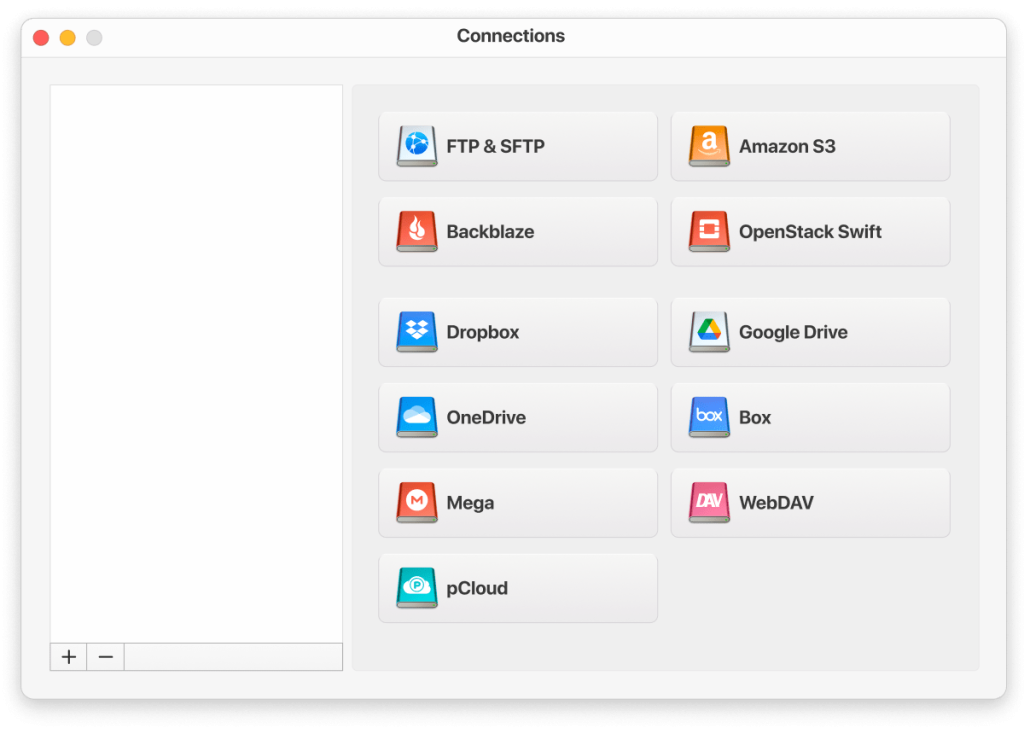

Um die Sicherheit Ihres Cloud-Speichers zu gewährleisten, können Nutzer einen führenden Cloud-Speicher-Manager wie CloudMounter wählen, um die nötigen zusätzlichen Schutzebenen bereitzustellen. CloudMounter bietet Kompatibilität mit allen wichtigen Cloud-Speicheranbietern wie Dropbox, Google Drive, Amazon S3, OpenStack Swift, Backblaze B2, MEGA und mehr sowie mit Protokollen wie FTP, FTPS, SFTP und WebDAV.

CloudMounter bietet eine intuitive „Mounting“-Funktion, bei der Cloud-Speicherkonten wie lokale Laufwerke im Finder angezeigt werden, sodass Sie all Ihre verschiedenen Cloud-Speicherkonten über eine einzige Oberfläche verwalten können.

Auch in puncto Sicherheit hat CloudMounter alles im Griff. Der Dienst verwendet AES-256-Bit-Verschlüsselung für alle Ihre Dateiübertragungen und bietet dadurch jederzeit erstklassigen Schutz, egal welchen Cloud-Speicherdienst Sie nutzen. Sie müssen lediglich ein Passwort für den Speicher erstellen, und der Verschlüsselungsschlüssel wird sicher im MacOS-Schlüsselbund aufbewahrt.

Das Ergebnis ist, dass jeder, der versucht, während der Übertragung auf Ihre Dateien zuzugreifen, nur unleserliche Dateiinformationen sieht, die nur mit Ihrem spezifischen Verschlüsselungsschlüssel entschlüsselt werden können. Das Team hinter CloudMounter arbeitet ständig daran, das Angebot weiter zu verbessern, und der Dienst wird laufend aktualisiert, um mit den neuesten Cloud-Speicherlösungen kompatibel zu bleiben.

Grundlegende Tipps zur Cybersicherheit

Standardmäßige Cybersicherheitspraktiken sollten nicht vernachlässigt werden. Wenn Sie also Ihre Sicherheit maximieren möchten, befolgen Sie diese Empfehlungen:

- Verwenden Sie starke Passwörter. Wenn Sie eine Kombination aus Buchstaben, Zahlen und Sonderzeichen verwenden, wird Ihr Passwort schwerer zu knacken sein.

- Schützen Sie Ihren Passwort-Manager. Stellen Sie sicher, dass Ihr Passwort-Manager durch ein starkes Master-Passwort geschützt ist.

- Sichern Sie Ihre Daten regelmäßig, damit Sie im Falle eines Ausfalls der Cloud alles vollständig wiederherstellen können.

- Ändern Sie Ihre Zugriffsrechte so, dass keine einzelne Person oder kein einzelnes Gerät auf all Ihre Daten zugreifen kann, außer wenn es erforderlich ist.

- Vermeiden Sie es, über öffentliche WLAN-Netzwerke auf Daten zuzugreifen, insbesondere wenn diese keine starke Authentifizierung verwenden.

Fazit

Aufgrund seiner Flexibilität und Benutzerfreundlichkeit bietet Cloud-Speicher den Nutzern mehrere Vorteile gegenüber herkömmlichem lokalen Speicher, da sie von einem Smart-Gerät oder Laptop aus jederzeit und überall auf ihre Daten zugreifen können. Doch mit mehr Konten, die von verschiedenen Geräten aus genutzt werden, nehmen auch die potenziellen Sicherheitsbedrohungen zu.

Mit CloudMounter hingegen bleiben Ihre Dateien in jeder Phase des Cloud-Speicher-Prozesses geschützt. Premium-Verschlüsselungsmaßnahmen in Kombination mit einer intuitiven Dateiverwaltungsoberfläche ermöglichen es den Nutzern, Cloud-Speicher zu nutzen und gleichzeitig unbefugten Zugriff fernzuhalten. Wenn Sie die Vorteile der Cloud nutzen möchten und dabei die Gewissheit haben wollen, dass alle Ihre Dateien sicher und privat sind, probieren Sie CloudMounter aus.

Häufig gestellte Fragen

Da auf Cloud-Speicher von jedem Browser oder Gerät mit Internetverbindung aus zugegriffen werden kann, besteht für Nutzer ein erhöhtes Risiko, dass Anmeldedaten gestohlen werden oder Konten auf verschiedenen Geräten angemeldet bleiben. Die Sicherheit des Cloud-Speichers hängt außerdem von der Netzwerkintegrität der Internetverbindung ab, die Sie zum Zugriff auf Ihre Dateien verwenden.

Da immer mehr Nutzer Cloud-Speicher verwenden, wird dieser zu einem größeren Ziel für Hacker. Hacker müssen nicht unbedingt die Sicherheit des Cloud-Speichers selbst überwinden, damit Ihre Daten kompromittiert werden – es reicht aus, wenn eines Ihrer Geräte gehackt wird, damit Cyberkriminelle an Ihre Login-Daten gelangen, wie viele Berichte über hochkarätige Datenlecks deutlich machen.

Die wichtigsten Cloud-Anbieter rühmen sich in der Regel der besten Sicherheit. Die Sicherheit von Google Drive gilt als Goldstandard unter den Cloud-Speicher-Diensten, aber auch Dropbox-Sicherheit und Amazon S3 sind umfassend.